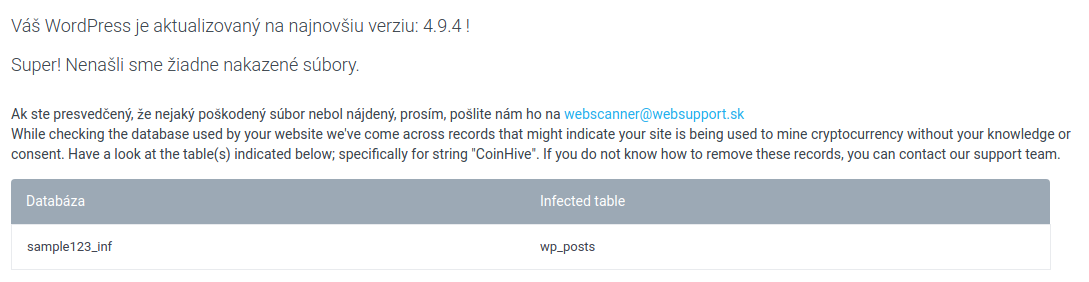

Pokiaľ sa napadnutie stránky nachádza v samotnej databáze, je možné využiť vírus skener, podľa návodu na linku tu. Následne sa Vám v dolnej časti stránky zobrazí nasledovné ohlásenie:

V tomto prípade vidíme, že sa jedná o napadnutú databázu s názvom sample123_inf, napadnutie sa nachádza konkrétne v tabuľke wp_posts a podľa popisu sa jedná o string CoinHive. Pri iných zistených napadnutiach databáz sa zobrazí iný názov infikácie. Návody postupne pridáme.

Poznámka: odporúčame nasledovné kroky vykonať s opatrnosťou, nakoľko môže prísť ku znefunkčneniu stránky.

NAPADNUTIE DATABÁZY TYPU COINHIVE:

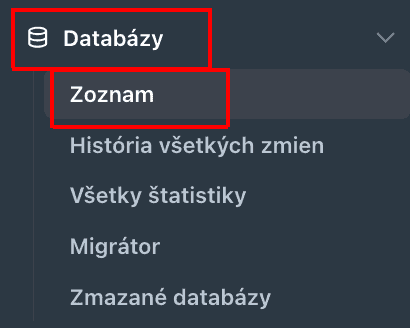

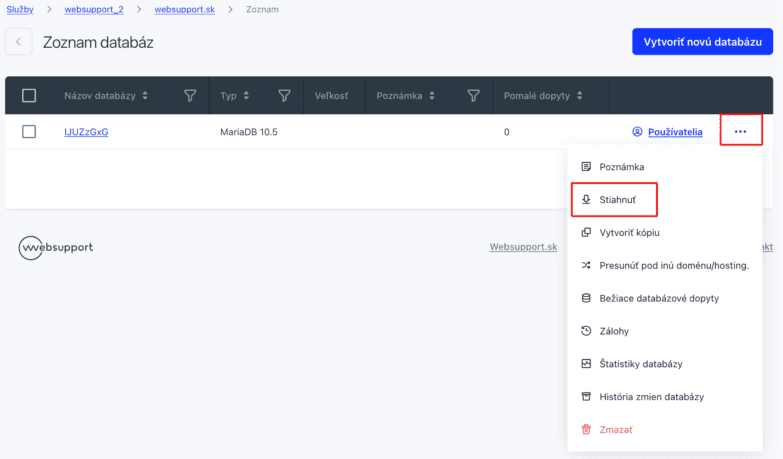

Ako prvý krok vytvoríme aktuálnu zálohu databázy tým, že si ju môžeme stiahnuť do PC: cez zoznam databáz, vyhľadáme napadnutú databázu a cez tlačidlo Správa – Stiahnuť vykonáme zálohu:

Následne sa môžeme prihlásiť na shell konzolu spojenú s webhostingom, napríklad podľa tohoto návodu:

https://www.websupport.sk/blog/2015/08/webova-konzola-ulahcite-si-pracu-s-hostingom/

A pustíme príkaz na stiahnutie databázy do shellu:

mysqldump -u username -p password -h host -P port database > infected_dump.sql

Pričom je potrebné nahradiť username a password aktuálnym prihlasovacím menom a heslom do databázy, host externým hostom (napríklad pre MariaDB 10.1 databázu by to bolo mariadb101.websupport.sk), port portom (napríklad 3312).

Následne je možné nad dumpom databázy (zálohou databázy v textovej podobe) pustiť skript, ktorý databázu očistí od nákazy CoinHive:

perl -pe 's#<script[\s\S]*?>[\s\S]*?(CoinHive|authedmine)[\s\S]*?<\/script>##g' < infected_dump.sql > clean_dump.sql

Je možné opať nahrať databázu na server príkazom:

mysql -u username -p password -h host -P port database < clean_dump.sql

Následne je potrebné preveriť funkčnosť stránky, zmena sa prejaví okamžite.

Ako posledný krok odporúčame z dôvodu kapacity vymazať nepotrebné súbory príkazom:

rm infected_dump.sql clean_dump.sql